El lado desconocido de la informática forense

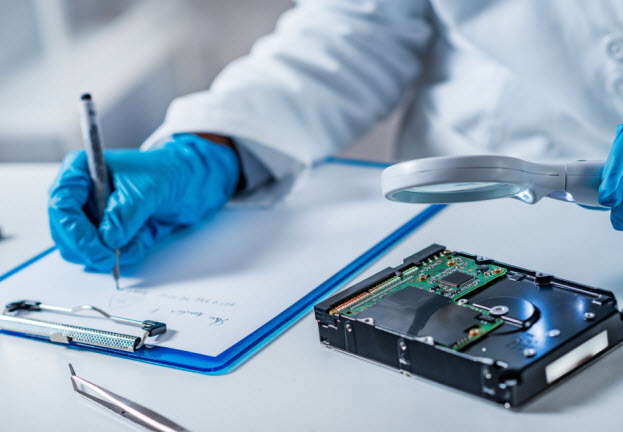

¿Es compleja la informática forense? Sí, y ahí podría terminar el artículo, sin embargo, para los novatos (incluyéndonos) suele convertirse en una nube gris todo el conocimiento real de un análisis forense informático, pues, es una rama de la informática muy especializada, tanto que necesita su propio hardware y software para poder aplicarlo, y sus cursos de preparación son otorgados por círculos pequeños, generados de este tipo de conocimiento. Veamos por partes la composición de este artículo.

Nada es gratis

Con tener un monitor de eventos en tu sistema operativo no estarás aplicando informática forense, con leer de vez en cuando los logs de tu motor de base de datos, tampoco estás aplicando informática forense, ya que esta información es gestionada bajo el control de la misma herramienta y es interpretada a su manera, la data cruda de los bits que comprende un comportamiento anómalo dentro de tu sistema operativo, se encuentran dispersos por todo el espacio disponible del disco duro, por si no lo haz captado aún, todo lo que se realiza en una computadora queda registrada en sus periféricos (memoria RAM, disco duro, sistemas embebidos, firmwares, etc.) Y para poder leer éste tipo de información casi jeroglífica, se necesita herramientas como CAINE, SIFT, COFEE, entre muchas más, los cuales hacen una comprensión general de todos los bits y sus representaciones hexadecimales para rastrear toda la actividad que se realizó en la PC.

No es la última pepita de oro, puede estar dentro de un crimen perfecto

Lamentablemente tener un dictamen con culpables de anómalías ocasionadas en una PC que de repente infectó una red, podría no ser puntual, puesto que dependerán de muchas circunstancias para poder leer de manera clara quién fue el culpable y qué se realizó en ese momento. Y bueno, si tenemos claro la relación de la palabra forense con informática nos daremos cuenta que es la rama encargada de hallazgos de evidencias para actos delictivos a través del uso de las tecnologías como medio participante. Los atacantes saben muy bien que habrán luego personas que querrán revisar sus rastros, hallar de alguna manera quién es el culpable, es por ello que mejoran sus técnicas, tanto que serían capaces de buscarse un chivo expiatorio e inculparlo de los actos realizados.

Instructores de confianza

Los mejores instructores son los que han participado activamente en solución de casos delictivos informáticos fuertes, tanto como hallazgos de evidencias de pedofilia, comercialización de videos snuffs, cracking sujeto a inculpabilidad de inocentes en entidades financieras, comercialización de productos ilegales en la deep web, entre otros. Por lo tanto, éstos cursos generalmente son brindados por entidades relacionadas a la criminalística, apoyados por entidades gubernamentales como la policía o el ejercito, lo cual no implica que sea de enseñanza exclusiva por parte de ellos si no que están ahí para corroborar y apoyar con información valiosa de actos delictivos y reducir los impactos futuros que estos pueda causar.

Consejo audit

Según el giro de su negocio, es importante que tenga una lista de activos de información, y que éstos sean analizados a nivel de vulnerabilidades, amenazas, impacto de riesgo y probabilidad de riesgo, finalmente brindar un tratamiento específico a cada uno de ellos (podría apoyarse en la ISO 27002). No utilice software crackeables, no use antivirus gratuitos, no use software de origen desconocido, no ingrese a páginas web de pornografía ni a ver películas gratis si es que no son seguras, consulte con un informático respecto a ello, ya que si su empresa no tiene para costear una análisis informático forense, estos dispositivos podrían volverse obsoletos e inservibles. En audit lo apoyamos a gestionar correctamente sus activos de información para que no llegue al extremo de un análisis forense tras un acto delictivo.